WEB SECURITYWebセキュリティリスクと対策

20Webセキュリティ全体図

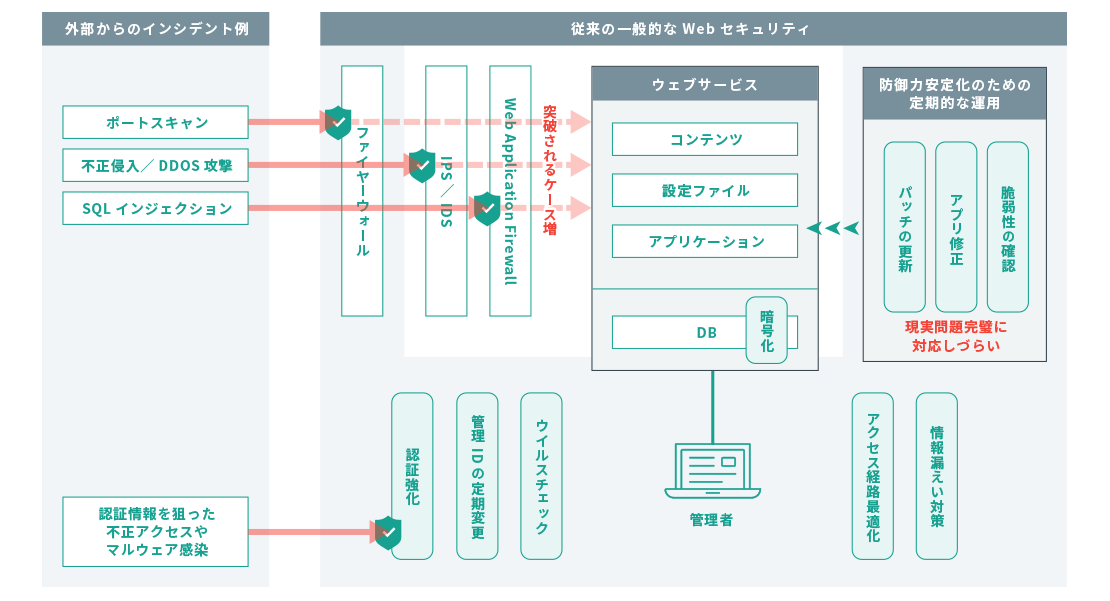

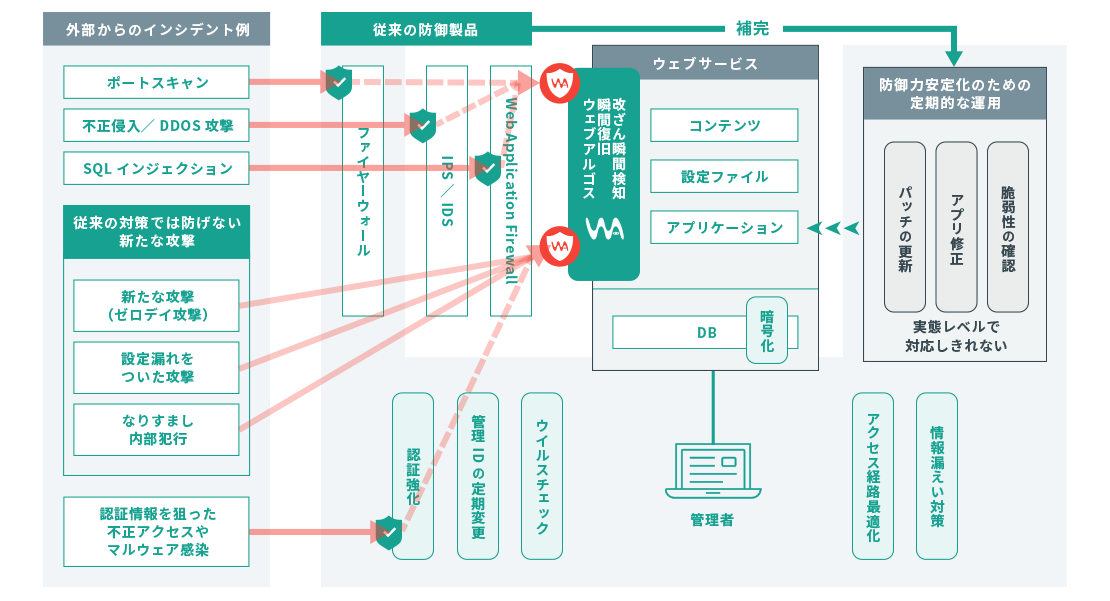

一般的には、「認証情報や管理者端末をしっかり管理し」、「ファイヤーウォールで戸締りの管理をしっかり行い」、「Webサービス・Webシステムに脆弱性が無い状態に」すれば、ほぼ改ざんされることは無いとされています。

しかし、日々数万件と新たな脆弱性が発見される昨今において、Webサービス・システムの脆弱性を完璧に解消することは現実問題不可能です。

そこで、防御製品でセキュリティを補完しますが、これらは既知の攻撃に対する防御を得意としているため、ゼロデイ攻撃等の新たな攻撃手口や標的型攻撃によって突破されるケースも増えています。

これらのセキュリティ対策にWebARGUSを追加することで従来の対策では防げない新たな攻撃を、改ざんの瞬間復旧によってカバー。改ざんの実害をゼロにすることが可能です。

21Webサイト改ざん件数の推移

Web サイトの改ざん被害は常に発生しています。改ざんされていることに気づいていない件数も含めますと、さらに多くのサイトが改ざんされていることになります。

| 1月 | 2月 | 3月 | 4月 | 5月 | 6月 | 7月 | 8月 | 9月 | 10月 | 11月 | 12月 |

|---|

22改ざんの影響被害

ビジネスに深刻なダメージとなるWeb 改ざん以下のような具体的被害が発生します

-

1. 情報漏洩

改ざんによって情報漏洩するオーソドックスなケースとしては、主に以下のようなケースが挙げられます。

- ■決済フォームや問合せフォームのプログラムが書き換えられて情報漏えいするケース

- ■Webサイトがマルウェア配布サイトに改ざんされた結果、サイトを閲覧したPC がマルウェア感染して情報漏えいするケース

どちらの場合も改ざんされたウェブサイトは、見た目にはわかりませんが、カード情報や機密情報、個人情報を知らぬ間に搾取されてしまいます。

-

2. ビジネス機会損失

改ざんされたサイトは、感染被害の拡大を防ぐためすぐに公開停止しなくてはなりません。

お問い合わせや製品情報やIR 情報など、これまでウェブサイト上で実施していた情報受発信や商取引のすべてにおいて、代替窓口を設置しなければ、ビジネス機会を損失してしまいます。

-

3. サイト復旧コスト

改ざん箇所を修正しただけで再公開すると、再度同じ手口で攻撃される可能性があります。

脆弱性対策や防御強化を行った上でのサイト復旧が必要となりますので、コストや時間がかかります。

-

4. 信用失墜と回復コスト

情報漏えいやマルウェアダウンロード被害にあったユーザーが、掲示板やファイナンス情報のコメント欄に「ウィルス感染した」などと書き込みを行うケースも想定されます。

また、Web サイト復旧後の信頼回復やサイト訪問者の呼び戻しについても、時間とコストを要します。

23従来の対策と残存リスク

従来のWebセキュリティは

「攻撃手口に応じた防御」や「定期的な変更監視」のため

改ざん被害を100%防ぐことが不可能です。

WebARGUSでは

「防御突破をされても改ざんを瞬間復旧」できるため

実害をほぼゼロにすることが可能です。

| 攻撃目的 | 主な手口 | 従来の主な対策 | WebARGUSで解消できる 残存リスク |

|---|---|---|---|

| 情報搾取 | 入力フォームから不正なコマンドを送信し、DB 内の情報を搾取する。(SQLインジェクション) | WAFの導入またはプログラムの改修 | プログラム改修を行うことでリスクヘッジが可能。(WAFの場合、未設定または新たな手口を検知できない。) |

| javascriptやphpに不正や処理を追加し、フォームの入力情報を転送する。 | 対象プログラムの改ざん監視 | 定期監視による改ざん検知の場合、検知までにタイムラグが生じるため、改ざん状態は免れない。 | |

| マルウェア感染 | html 及びソースを表示させるプログラムへの改ざん(frameタグ等でマルウェア感染サイトを読み込ませる。) | 公開コンテンツの改ざん監視 | |

| ドキュメントは以下にマルウェア及びマルウェア配布ページを作成 | ドキュメントは以下の改ざん監視 | ||

| マルウェア対策ソフトの導入 | パターンに該当しないマルウェアは検知できない。 | ||

| サーバのbot化 | tempディレクトリに不正ファイルを配置後、ネットワーク周りの設定ファイルを改ざんし、不正ファイルに実行権限を与えてbot化する。 | 認証関連・ネットワーク関連の設定ファイルに対する改ざん監視 | 定期監視による改ざん検知の場合、検知までにタイムラグが生じるため、改ざん状態は免れない。 |

24主な改ざんリスクの種類

ネットワークを介してつながっているサーバ機器は、どこからでも侵入・改ざんされるリスクがあります。

| 外部 参照 |

攻撃対象 ファイル・ディレクトリ |

主な攻撃例 | 発生被害例 |

|---|---|---|---|

| 不可 | 設定ファイル | 認証関連の設定ファイルを書き換え | 許可しない第三者がサーバにアクセスできるようになる |

| サービス関連の設定ファイルを書き換え | botプログラムやバックドア等の不正なプログラムが稼働可能になる | ||

| ネットワーク関連の設定ファイルを書き換え | 許可しない第三者や悪意のある外部サーバとの通信が可能になる | ||

| 設定ファイル自体の削除 | サーバアクセスやネットワーク通信等ができなくなる | ||

| アプリケーション | プログラムソースの書き換え 不正なプログラムファイルの追加 |

外部に公開してはいけない情報をネットワーク経由で転送される | |

| プログラム自体の削除 | 正常なサービス提供ができなくなる | ||

| ライブラリモジュールの書き換え 不正モジュールファイルの追加 |

公開コンテンツに手を加えず、動的に改ざん状態を表示できる | ||

| 非公開コンテンツ | 非公開コンテンツのパーミッションを書き換え | サーバアクセス情報などの非公開内容が第三者に漏えいする | |

| サーバ内の公開前コンテンツなどをユーザーが閲覧できてしまう | |||

| 可 | 公開コンテンツ | 一般ユーザがアクセス可能なファイルに対するソースの書き換えや削除、ディレクトリへの不正なファイル追加 | 意図しない不正な情報をユーザーが閲覧する |

| 意図しない不正な情報を表示し、ユーザーを悪意のあるWebサイト等に誘導する | |||

| コンテンツにアクセスしたユーザーのデバイスがマルウェアに感染する | |||

| ユーザーが入力フォームから入力した個人情報やカード情報などが第三者に不正に転送される |

25改ざんの影響被害と検知復旧の重要性

昨今の攻撃者の主な目的は企業・個人からの金銭搾取です。

昨今の改ざん攻撃は、サイトの見た目を書き換えるいたずらや政治主張目的ではなく

見た目や痕跡を残さない「金銭目的」の攻撃です。

従来のベーシックなセキュリティ対策では、検知することも防ぎきることもできません。

セキュリティ強化にあたっては、これら攻撃者の目的を理解することが重要です。

-

攻撃者の目的1カード情報・個人情報情報漏えい

攻撃者の目的1カード情報・個人情報情報漏えい

Webサイトが改ざんされて情報漏えいするオーソドックスなケースとして、主に以下のケースがあります。

- A)公開サーバ(log含む)上に個人情報DB/テキストファイル等が存在し、不正アクセスによって情報が漏えいする。

- B)ECサイト内決済フォームやお問い合わせフォーム等のプログラムが改ざんされ、カード情報や個人情報が攻撃者に転送される

いずれもWebサイトの見た目は正規のものと変わらないため、サイト利用者や運営者が気づかないうちに情報が漏えいする可能性があります。

-

攻撃者の目的2サイト閲覧者へのマルウェア配布

攻撃者の目的2サイト閲覧者へのマルウェア配布

htmlファイルやjavascriptなどが改ざんされることで、マルウェア配布サイトに改ざんされるケースが存在します。脆弱性のあるブラウザ等でサイトを閲覧すると、マルウェアやランサムウェア等がサイト閲覧者のパソコンにダウンロードされてしまう手口です。 これらの多くは、Webサーバ上にマルウェアを直接配置せず、攻撃者が用意したマルウェア配布用サーバからダウンロードされる仕組みのため、サーバにマルウェア対策ソフトを導入しても防ぐことができません。

改ざんサイトを閲覧したPC をマルウェア感染させる目的例全て開く- PC内の機密情報や個人情報、カード情報の盗難

- ユーザーがキーボードで入力した、会員サイトやオンラインバンキング、ECサイトに入力したID・パスワード情報、クレジットカード情報などの搾取や、PC内に保存されているデータの搾取。

- 詐欺ツールによって偽のネットバンキングサイトに不正送金させる

- 国内大手各社のオンラインバンキングにログインした時だけ作動し、偽の画面を表示する悪質な手口も。

- 偽のセキュリティソフトを購入(カード決済)させる

- 「このパソコンはウィルスに感染しています」などとメッセージを表示、ライセンスの購入を促し、金銭を搾取する手口。本物のセキュリティソフトを消去してしまうケースも存在。

- ランサムウェア(身代金要求)による金銭搾取

- 感染PCやソフトウェアを機能不全にし、指定口座への入金を促す脅迫メッセ―ジを表示する。

- 他のサーバやシステムを攻撃するためのボットネットとして悪用

- マルウェア感染によって乗っ取った多数のPCをネットワーク化し、犯罪行為に加担させる。

(公的機関や大企業等へのDDoS攻撃や、ビットコインの発掘などに悪用される) - PC の遠隔操作

- 感染PCを不正に操り犯罪行為に悪用する。

(2012年の「パソコン遠隔操作事件」は、犯人が他人のPCをマルウェア感染させて遠隔操作、感染者のPCから襲撃や殺害等の犯行予告を行ったことで誤認逮捕まで起き、世間は一時騒然となった。) - 企業の内部ネットワークに侵入し、企業を攻撃

- 感染PCが企業端末の場合、そこから企業内部のネットワークに侵入、Webシステムの認証情報を奪取し企業公式ドメインで詐欺サイトを作成したり、企業内部に保有している機密情報や個人情報等を搾取する。

-

攻撃者の目的3サーバのボット化

攻撃者の目的3サーバのボット化

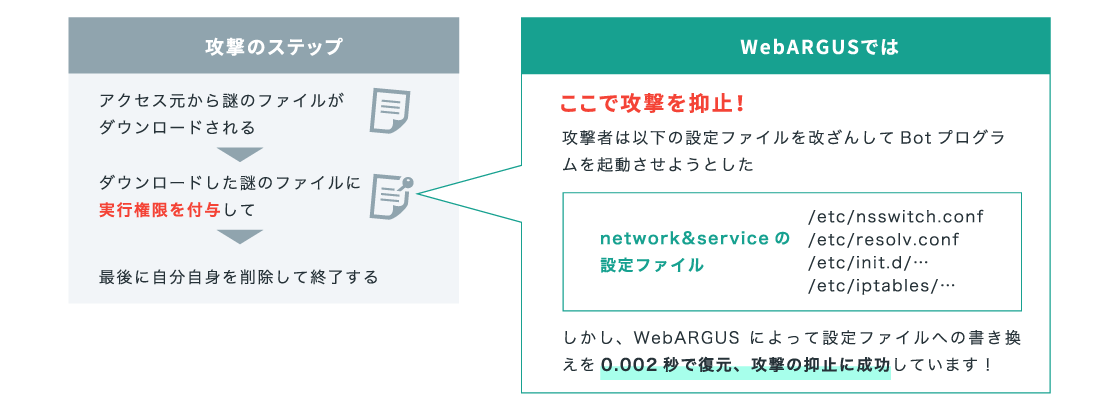

企業のWebサーバを改ざんし、Webサーバ自体をボットに仕立てる手口が存在します。

2014年に攻撃が急増したbashの脆弱性をついたShellShock攻撃では多くの企業のLinux系Webサーバが狙われ、2015年警察庁から注意喚起が出されました。この攻撃目的の多くは、WebサーバをDDoS攻撃を仕掛けるための攻撃ボットに仕立てるもので、数年経った現在も、これらの攻撃を受けたという企業は少なくありません。

WebARGUSでShellShock 攻撃を撃退! ShellShock 実害抑止事例

WebARGUSが導入されたWeb システムがShellShock 攻撃を受けた実例です。

攻撃者の狙いはWeb サーバをDDos 攻撃のBot に仕立てること。

しかし、WebARGUSによってそれを防ぐことに成功しています。

-

攻撃者の目的4ランサムウェア感染

攻撃者の目的4ランサムウェア感染

個人のPCだけでなく、企業のWebサーバ自体を暗号化し身代金を要求する攻撃も存在します。

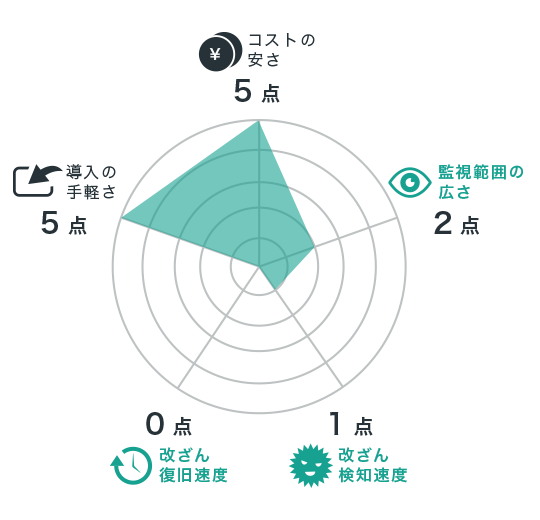

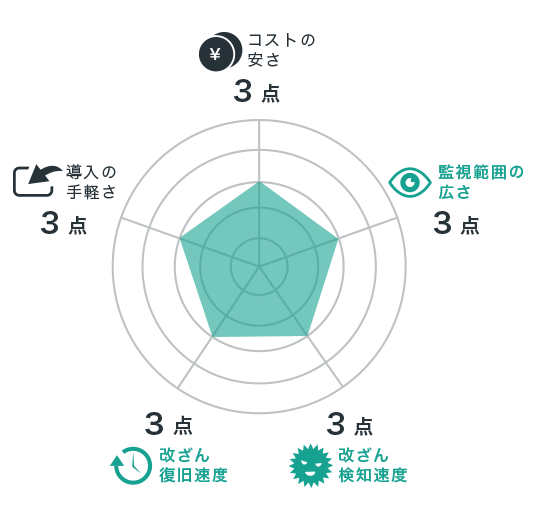

26改ざん検知製品の選定方法

改ざん検知製品の選定にあたっては自社のセキュリティ優先度に応じて、

以下の5 項目で評価することをおすすめします。

| 手軽さ | セキュリティ重視 | |||

|---|---|---|---|---|

検知速度 |

復旧速度 |

|||

同じ改ざん検知でも、機能や監視範囲は様々。

大きく分けて4 つの種類があります。

-

URL 監視タイプ○ 手軽さ重視ならこのタイプ

× 検知できない攻撃が存在するサービス提供者がインターネット経由でサイトの改ざんをチェックする方式です。サービス利用者は、監視したいサイトのURLを指定だけで、どんなサーバ環境でもすぐにサービスを利用することができます。ユーザーがサイト閲覧をしたときに「改ざんされていると思われる現象」が起こるかどうかを外部から定期的にチェックします。

導入面

10点/10点

セキュリティ面

10点/10点

セキュリティ面

3点/15点

3点/15点

-

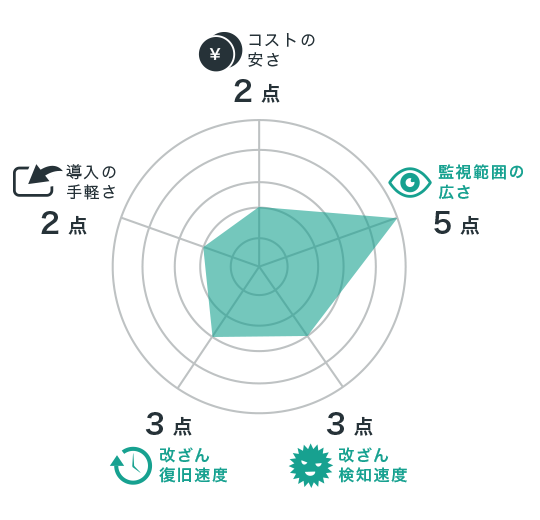

外部監視タイプ○ サーバ環境を選ばない

× 非公開ファイルを監視できない監視対象のサーバとは別の環境に原本を配置し、FTP通信によって定期的にハッシュ値を比較することで改ざんの有無を判断するため、公開ファイルであれば改変を100%検知することができ、改ざん状態を復旧することも可能です。導入には初期の環境構築や更新運用の変更等が必要となります。

導入面

6点/10点

セキュリティ面

6点/10点

セキュリティ面

9点/15点

9点/15点

-

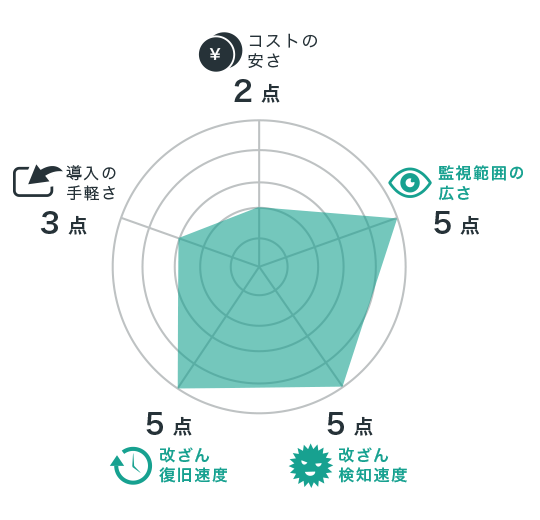

内部定期監視タイプ○ 重要な非公開ファイルも監視可能

× 導入できる環境が限られるサーバ内のファイルディレクトリに対して「変更、追加、削除、属性情報の変更」が発生したかどうかで改ざん有無を判断するため、非公開ファイルを含めて改変を100%検知することができます。導入には初期の環境構築や更新運用の変更等が必要になるほか、改ざんチェック時にサーバ負荷が発生します。

導入面

4点/10点

セキュリティ面

4点/10点

セキュリティ面

11点/15点

11点/15点

-

■WebARGUSの対象タイプ内部リアルタイム監視タイプ○ 改ざんの即時自動復旧が可能

× 導入できる環境が限られる改ざんをリアルタイムに検知・復旧することで実害の抑止が可能です。改ざんイベントが発生するまではサーバにかかるCPU負荷が定期監視に比べて圧倒的に低いのも特徴です。サーバ内部にソフトウェアをインストールする必要があるため、導入可能なサーバが限られます。

導入面

5点/10点

セキュリティ面

5点/10点

セキュリティ面

15点/15点

15点/15点

| 項目 | WebARGUS | A社 | B社 | C社 |

|---|---|---|---|---|

| 監視タイプ | 内部リアルタイム監視タイプ | 内部定期監視タイプ | 外部監視タイプ | URL監視タイプ |

| 監視タイプ概要 | 監視対象への「変更・追加・削除・属性変更」を100%検知 | 監視対象への「変更・追加・削除・属性変更」を100%検知 | 監視対象への「変更・追加・削除」を100%検知 | 監視対象ページに「定義した改ざん状態」が発生したら検知 |

| 監視範囲 | 設定ファイル等の非公開コンテンツを含む、サーバ内ファイル・ディレクトリ | 設定ファイル等の非公開コンテンツを含む、サーバ内ファイル・ディレクトリ | 外部から参照できる公開領域のファイル・ディレクトリ | ― |

| 検知の即時性 | 改ざん発生と同時に検知 | 任意に設定した間隔での定期監視 | 任意に設定した間隔での定期監視 | 1日4回、8回、24回のいずれか |

| 改ざん復旧機能 | あり(0.001~0.1秒程度) | なし | あり(検知後即座に復旧) | なし |

| 復旧データ | 自動作成 | なし | 手動作成 | なし |

| 復旧データの保護 | 電子署名による保護 | ― | なし | ― |

| 対応OS | Linux,Windows | Linux,Windows,Solaris,IBM AIX etc | 問わない | 問わない |

改ざん検知製品で、改ざんの実害を限りなくゼロに近づけることができるのはWebARGUSだけです。